Détection et Réponse aux Menaces avec SentinelOne

Utilisation de SentinelOne pour détecter et répondre aux incidents de sécurité.

Configuration de règles de détection personnalisées et automatisation des réponses.

Compétence ciblée : – Surveiller et sécuriser un système d’information

Tests d'Intrusion et Pentesting

Réalisation de tests d'intrusion pour identifier et corriger les vulnérabilités.

Utilisation d'outils comme Metasploit, Nmap, et Burp Suite.

Application des 7 phases de la "Cyber Kill Chain".

Compétence ciblée : – Surveiller un système d’information sécurisé

Configuration et Gestion des Pare-feux

Mise en place de règles de filtrage avancées.

Surveillance et analyse des logs pour détecter les activités suspectes.

Utilisation de Stormshield et Palo Alto.

Compétence ciblée : – Administrer les réseaux et l’Internet

Désobfuscation et Analyse de Malware

Utilisation d'outils comme IDA Pro, Ghidra, et CyberChef pour analyser et désobfusquer du code malveillant.

Identification des techniques de masquage utilisées par les attaquants.

Compétence ciblée : – Surveiller un système d’information sécurisé

Se sensibiliser à l'hygiène informatique et à la cybersécurité

Prendre connaissance des menaces numériques communes (cybersécurité) et savoir les actions à mettre en place pour y remédier

Compétence ciblée : – Administrer les réseaux et l’Internet

S'initier aux réseaux informatiques (CCNA 1)

- effectuer une segmentation d’un réseau

– configurer le plan d’adressage (statique/DHCP) et le routage

– installer des postes clients (Windows, Linux) pour les utilisateurs

Compétence ciblée : – Administrer les réseaux et l’Internet

Se présenter sur internet

créer ses pages Web personnelles, qu’il peut diffuser sur l’intranet de son entreprise ou sur le Web

Compétence ciblée : – Créer des outils et applications informatiques pour les R&T

Projet intégratif

- Déploiement de réseau

– Accès au système d’information pour les utilisateurs

– partage des documents sur le réseau local (montage de disque et profils itinérants)

Compétence ciblée : – Connecter les entreprises et les usagers

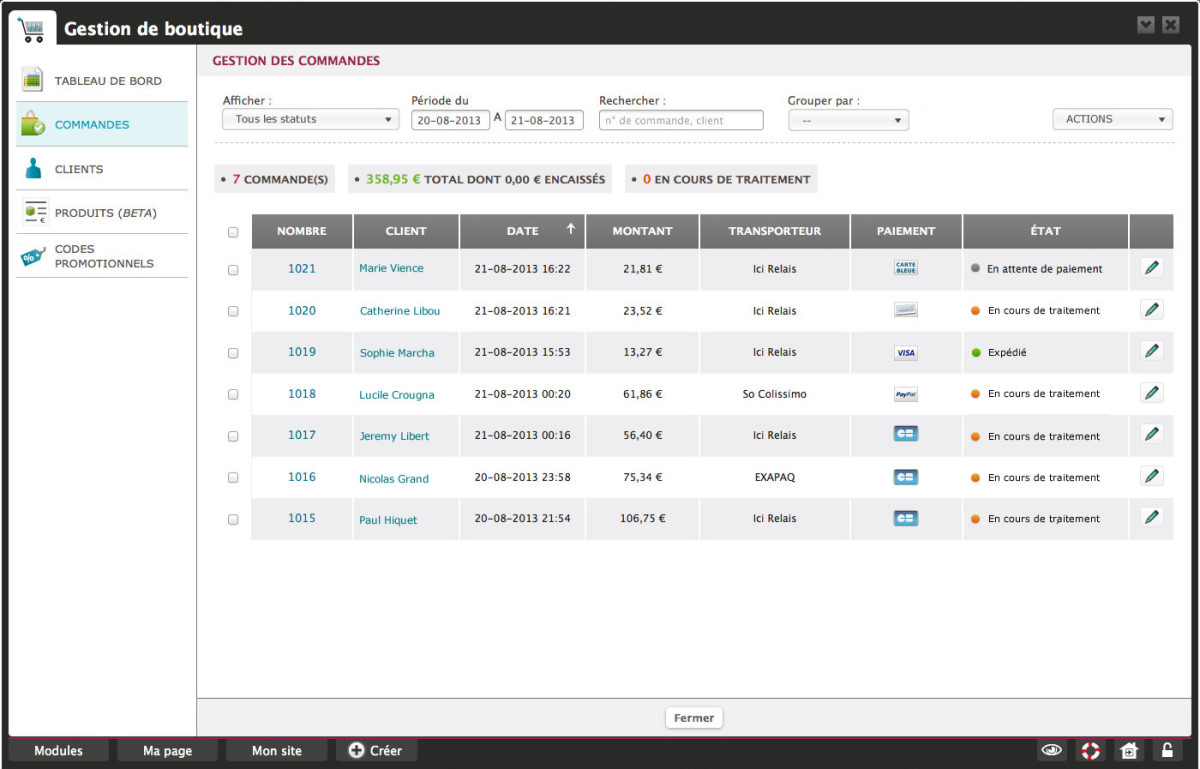

Mettre en place une solution informatique pour l’entreprise

- Lire, exécuter, corriger et modifier un programme

– Connaître l’architecture et les technologies d’un site Web

– Choisir les mécanismes de gestion de données adaptés au développement de l’outil et argumenter ses choix

- Création d'un site dynamique en HTML et PHP

Compétence ciblée : – Créer des outils et applications informatiques pour les R&T

Concevoir un réseau informatique sécurisé multi-sites (CCNA 2)

- routage, filtrage inter-VLAN, redondance (STP, routage dynamique, VRRP), tunnel (VPN, VPN opérateurs)

– sur le test des fonctionnalités et les performances de l’infrastructure (QoS, MLS3)

– sur une documentation détaillée de l’infrastructure mise en oeuvre et de son niveau de sécurité

Compétence ciblée : – Administrer les réseaux et l’Internet

Découvrir le pentesting

- cartographie (reconnaissance) : base de données whois, étude du DNS de la zone correspondante, recherches sur Internet, scan de ports de serveurs

– recherche des vulnérabilités dans les données recueillies à l’aide d’outils spécialisés (metasploit)

– 7 phases définies dans la "Cyber Kill Chain" : reconnaissance, armement, livraison, exploitation, installation, commandement et contrôle, actions sur l’objectif

Compétence ciblée : – Surveiller un système d’information sécurisé

Cryptographie

- Algorithmes de cryptographie, Fonctions de hachage

– Architecture PKI (permet d'émettre vos propres certificats SSL privés à partir d'une racine intermédiaire unique)